Black Hat : des chercheurs démontrent comment pirater un serveur d'entreprise via SAP SolMan - ZDNet

Hacker In Hood Utilisant Internet Pour Pirater Un Serveur Informatique Blue Glow Light Généré Par Ai | Photo Premium

Hacker In Hood Utilisant Internet Pour Pirater Un Serveur Informatique Blue Glow Light Généré Par Ai | Photo Premium

Lequel des objets qui vous entoure serait le plus facile à pirater ? – Kaspersky Daily – | Blog officiel de Kaspersky

Hacker In Hood Utilisant Internet Pour Pirater Un Serveur Informatique Blue Glow Light Généré Par Ai | Photo Premium

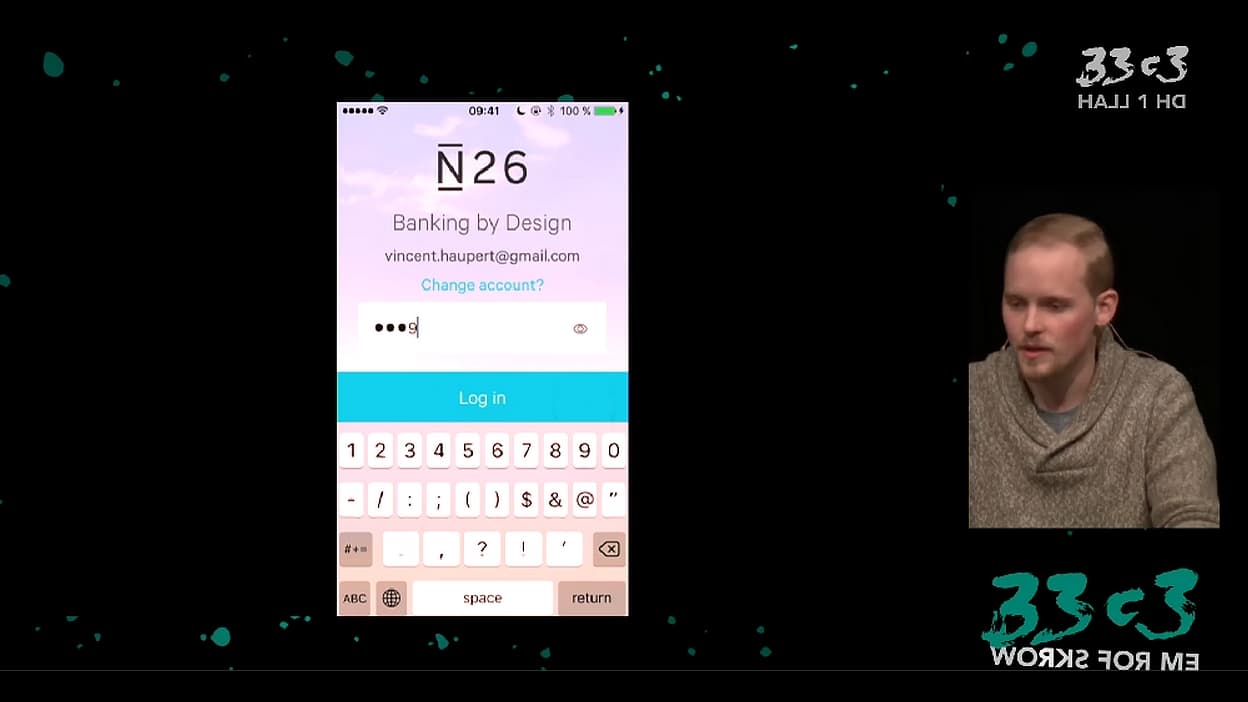

Plateformes en ligne piratées et relevés de notes disponibles sur le dark web | Blog officiel de Kaspersky

.jpg)